“La calle online” es un término medio nefasto, pero ya está instalado. Nació como jerga política: dominar redes, imponer agenda, empujar consignas hasta que parezcan clima. El problema es que, de rebote, describe una verdad más áspera: el plano digital funciona como un espacio de vida más, pero sin territorio. Ciberespacio, le dicen en los manuales; para el usuario promedio es un pasillo infinito con miles de puertas que abren a cualquier hora.

En la calle real, la seguridad se construye con presencia física y rutina: patrulla, iluminación, CCTV, la misma gente mirando. En internet, eso funciona distinto. Nadie te “cuida” mientras scroleás. No hay esquina, no hay sirena cerca, no hay botón antipánico que alcance. Si te roban, si te estafan, si aparece un viejo groomer, lo más probable es que el Estado aparezca tarde y a los tumbos, cuando el hecho ya ocurrió y lo urgente es reconstruirlo.

Así, lentamente, la pantalla se volvió una vereda más. Todo pasa por un dispositivo chico, personal e íntimo. El atacante no necesita estar cerca, solo perfeccionarse e insistir.

Si bien se dejan huellas por todos lados, porque casi todo deja registro, casi nada llega ordenado para denunciar. Por lo que hacer justicia, cuando la Justicia misma anda confundida por la post verdad, está complicado. Una cuenta en un país, un servidor en otro, la víctima acá.

Internet registra mucho porque está hecho de logs, metadatos, backups, capturas, historiales. El problema es convertir ese barro en prueba: cadena de custodia, autenticidad, integridad, atribución. La prueba digital se rompe fácil por una captura sin contexto, un link que caduca, un dato que depende de una plataforma privada, una pericia que tarda meses, una jurisdicción que no llega. Y ahora se suma otro ruido: la IA abarató la falsificación y encareció la certeza. Si el origen se discute, la investigación se ralentiza. Si la veracidad se discute, la causa se enfría y todo va quedando lentamente en el olvido.

En ese borde trabaja la Unidad Fiscal Especializada en la Investigación de Ciberdelitos del Departamento Judicial de San Isidro, dentro del Ministerio Público Fiscal. El hombre detrás (o al frente) es Alejandro Musso, fiscal de ciberdelitos. Su nombre ha aparecido en operaciones conjuntas con el organismos como el propio FBI, INTERPOL y Europol. Se trata de una voz que suele bajar a tierra un punto clave: en internet no se “patrulla”, como en un barrio; se interviene, en todo caso, sobre patrones y señales.

“El ciberespacio no es un territorio físico, pero sí es un espacio donde las personas viven, trabajan, compran, se informan y se relacionan. Y donde hay actividad humana, hay delito”. La frase ordena el mapa: si la vida se mudó a la pantalla, el delito también. El punto no es comparar la web con una plaza; el punto es aceptar que ya hay víctimas, daños y escenas, aunque la escena sea un chat y el arma sea un link. “En la calle, la seguridad se construye con patrulleros, presencia policial y prevención física, pero acá es un ecosistema distinto, pero en el mundo digital la lógica es distinta: no se patrulla un territorio, se patrullan comportamientos”, explica.

Esta es la bisagra. “Comportamientos” serían indicadores: patrones de ataque, campañas organizadas, infraestructura usada, cuentas coordinadas, señales de intrusión. El patrullaje se vuelve cuestión de lectura y correlación de datos. Menos pitido de silbato y más trazas. “Esto implica: monitoreo, detección temprana, análisis de tráfico, investigación en dark web, cooperación internacional”, detalla el ciberfiscal.

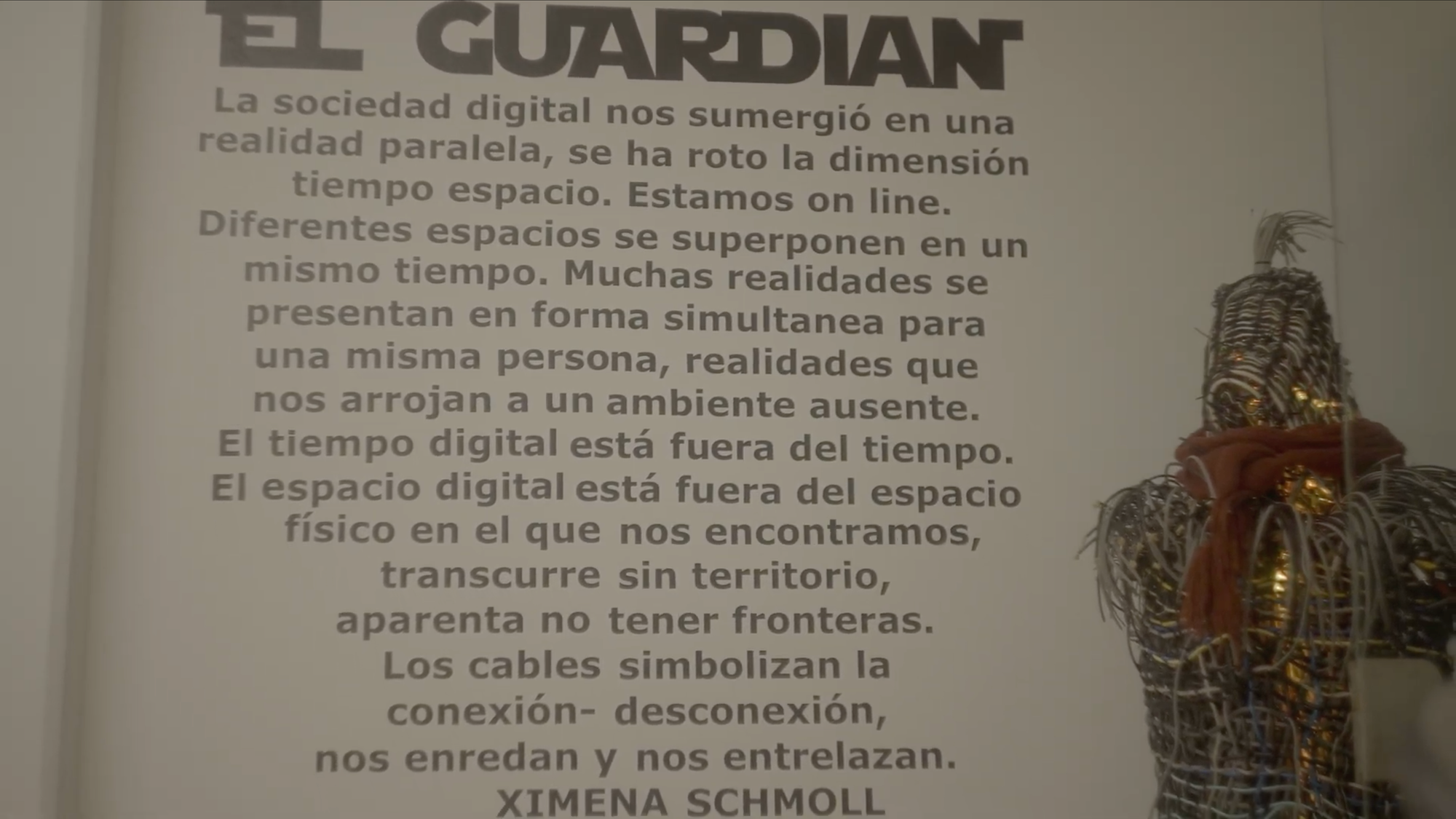

LA U.F.E.I.C. de San Isidro es una fiscalia fuera de lo común. Al ingresar, una escultura plástica hecha de cables de ethernet/Lan se erige frente a un mural con un poema de Ximena Schmoll.

“La sociedad digital nos sumergió en una

realidad paralela, se ha roto la dimensión

tiempo espacio. Estamos on line.

Diferentes espacios se superponen en un

mismo tiempo. Muchas realidades se

presentan en forma simultanea para

una misma persona, realidades que

nos arrojan a un ambiente ausente.”

No hay papeles por ningún lugar. No hay expedientes apilados, carpetas anilladas, biblioratos. Ni un rastro típico de cualquier unidad del poder judicial.

Parte de esa élite de ciberinvestigadores que ahí se desempeñan es Diego Lugo: policía, formado en criminalística, y durante años el tipo al que llamaban cuando la causa que fuera empezaba a tener relación con las telecomunicaciones (primero llamadas, después SMS o comunicaciones GSM, y luego las nuevas tecnologías de mensajería instantánea). Señala: “Yo trabajé desde 2007 en la Dirección Departamental de Investigaciones de San Isidro. Desde el principio estuve vinculado a delitos complejos en la DDI. Mi perfil fue mayormente tecnológico, como analista de comunicaciones, siempre desde el lado del estudio del crimen organizado”.

En los años siguientes se dedicó a la investigación de robos complejos y homicidios. Fue alrededor del 2014 que le tocó una primera causa codo a codo con Alejandro Musso. Una banda muy bien organizada, especializada en estafas por telefonía. “La banda de la Llorona”, aclara Lugo; “Era gente que llamaba y decía que tenía secuestrado a un familiar. De fondo se escuchaba ‘mamá, mamá’, gritos, desesperación y llanto. Era una organización dedicada a este tipo de extorsiones virtuales a través de telefonía”. El esquema arrancaba con una llamada emocionalmente violenta: la “llorona” instalaba pánico, urgencia y desorden cognitivo. Con la víctima descompensada, entraba la parte operativa: se evitaba que la persona “piense dos minutos”, se la empujaba a no cortar, y se la conducía a dar información (nombres, vínculos, rutinas). Con eso, el grupo de negociación cerraba el relato del “familiar secuestrado” y apuraba el pago. Hacían 4.000 llamados extorsivos por mes. Probablemente, si no te llamaron a vos, a alguien cercano seguro.

No eran ciberdelitos, pero sí su forma primaria, una especie de secuestro virtual hecho por vía telefónica. Pero Musso, Lugo y su equipo los terminaron volteando.

Para que ningún lector de 421.net peque de verde y lo pelen en la salvaje calle online, le preguntamos a Lugo cuáles eran las formas de pungueo digital más comunes. Como base, el policía, abogado y criminalista, propone una clasificación operativa: dos grandes familias que después se ramifican en mil variantes.

El primer grupo son los crímenes que se cometen con ingeniería social: un delito con conversación, engaño, suplantación, presión psicológica. El segundo es más complejo desde lo tecnológico, ya que involucran ataques técnicos: malware, acceso remoto, ransomware, operaciones con mayor preparación, foco corporativo.

En ingeniería social entran los clásicos: phishing, suplantación de páginas web, perfiles falsos, llamados telefónicos, y dos “estrellas” contemporáneas que concentran la caja y la escala. Una es la estafa de inversión empujada por redes sociales y, cada vez más, por IA: anuncios truchos, testimonios falsos, promesas de rendimiento, bots que te atienden 24/7 y una narrativa de oportunidad única que te apura a transferir. La otra es el romance scam: el delincuente arma un vínculo afectivo con un perfil falso (a veces durante semanas), instala confianza, cambia la conversación a un canal “privado” y, cuando ya te tiene enganchado, aparece la urgencia: una emergencia médica, un pasaje, una deuda, un negocio “seguro” para salir adelante. El gancho es emocional, el final es financiero, y la vergüenza posterior de la víctima hace de cómplice silencioso.

“Phishing es un clásico muy común: suplantación de identidad para inducirte a un error. Te clonan una página, te capturan credenciales de usuario, después te piden el segundo factor y ahí se quedan con todo. Hoy la estrella es el fraude de inversión, con videos falsos hechos con inteligencia artificial.”

El caso más repetido es el que en la calle se resume con una frase: “me hackearon el WhatsApp”. Lugo lo traduce a procedimiento: SIM swapping, robo de línea, toma de cuenta, cobro rápido. Primero arman una planilla con tus datos (a partir de una filtración, redes, fuentes abiertas, lo de siempre). Después compran un chip barato, llaman a la telefónica y juegan a ser vos. Responden las preguntas de validación como quien salta un molinete, activan la línea en su “nombre operativo” y tu número migra. Con ese control, intentan registrar WhatsApp: a vos te llega un código y ahí entra la parte humana del delito, el pedido con engaño. Una vez adentro, hacen inventario de contactos y pasan al paso final, el que duele: mensajes en cadena, pedido de transferencias, cobranza antes de que alguien alcance a entender qué pasó. Es un robo sin fierro, pero con un guion fríamente calculado.

La estafa funciona porque usa una cadena de confianza social y un eslabón blando: el usuario apurado que entrega un código como quien dicta el DNI en la guardia. Una acción mínima, un daño grande.

El resto del catálogo de ciberchoreos que describe Lugo tiene algo en común: escala. Incluso cuando el golpe empieza chiquito, el objetivo es multiplicar.

- Fraude con tarjetas: datos vendidos en Telegram o foros, compras, reventa, desconocimientos, contracargos.

- Pagos al 50: el delincuente se ofrece como “gestor” para pagarte una deuda real (tarjeta, préstamo, servicio), la paga con una tarjeta ajena o datos robados, te muestra el comprobante para que parezca todo legal, te cobra a vos en efectivo la mitad o un porcentaje, y cuando el titular verdadero desconoce el consumo y llega el contracargo, lo que se cae es la operación fraudulenta, pero el estafador ya se quedó con la money.

- Empresa de papel: arman una sociedad con fachada prolija y “vida” creíble (CUIT, movimientos, redes, algún local o domicilio), la llenan de postnets y puntos de cobro, generan consumos truchos como si vendieran muchísimo, retiran la guita rápido, y apuestan a la ventana típica de 30 a 60 días hasta que empiezan a entrar los reclamos, los contracargos y las alertas, momento en que la estructura explota y ellos ya están lejos, con la recaudación licuada en cuentas puente.

- Malware bancario corporativo: meten un software espía en una terminal de la empresa con un mail o un archivo trucho, lo dejan quieto un tiempo para no hacer ruido. Miran cómo se mueve la plata (quién autoriza, qué bancos usan, qué horarios, qué montos pasan sin alarma). Cuando tienen el mapa completo, entran al homebanking corporativo y vacían la cuenta en una ráfaga de transferencias a “cuentas mula” (personas o cuentas prestadas para recibir y rebotar la guita antes de que el banco o la víctima reaccionen).

- Ransomware: un link cae en manos de un empleado corpo que anda boludeando. Le encriptan toda su información. Luego siguen la extorsión, la demanda de pago en cripto y amenaza de publicación de datos. Jaque mate. “De este tipo de delitos hay mucho subregistro por falta de denuncia”, relata Lugo.

En todos los casos aparece el mismo patrón: el delito se viste de negocio.

Marketing, embudo, soporte, rotación de infraestructura, tercerización. Y, en la vereda de enfrente, el Estado trabajando con tiempos de expediente en un mundo hiperveloz.

Todo esto nos dice que la solución es una sola: como en internet nadie te cuida, la única que queda es no pecar de verde y saber cómo te pueden agarrar. No dejes que te pelen la cuenta ni a vos ni a tu tía, así que mandale esta nota de 421.